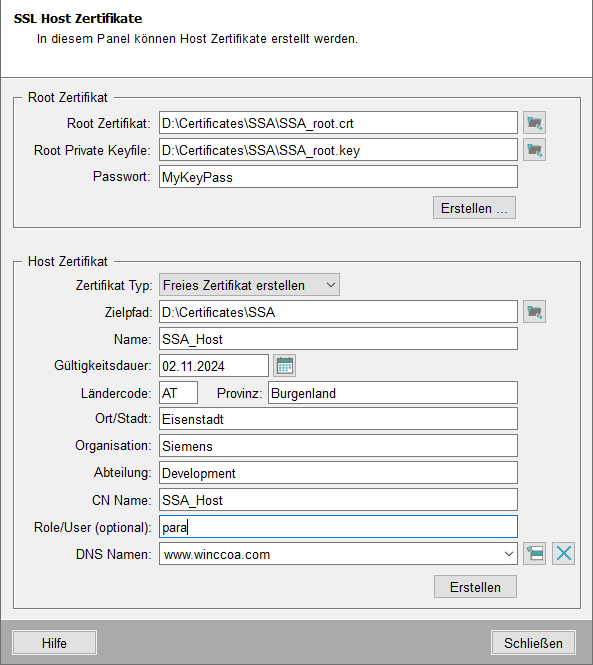

Host-Zertifikat

Das Panel für die Erstellung von SSL-Zertifikaten befindet sich unter

Das Panel gliedert sich in folgende Bereiche:

Dieses Kapitel beschreibt das Panel Host Zertifikat:

Folgende Zertifikattypen stehen zur Verfügung:

-

Freies Zertifikat - Erlaubt einen benutzerdefinierten Namen. Mit dieser Option erstellen Sie Schlüssel und Zertifikate mit einem beliebigen Namen. Verwenden Sie diese Option für die Serverseitige Authentifizierung für Manager (SSA) .

-

Zertifikat für den WCCILproxy - Der Name des Zertifikates wird entsprechend für die Verwendung mit dem Multiplexing Proxy angepasst.

-

Zertifikat für den HTTP-Server - Das Zertifikat wird entsprechend für die Anforderungen des HTTP Servers bzw. des Reporting Managers benannt.

Anmerkung:Beachten Sie, dass die Dateierweiterungen "crt" bzw. "key" automatisch hinzugefügt werden.VORSICHT:Damit die Zertifikate mit dem Chrome-Browser verwendet werden können, geben Sie zusätzlich zu den obligatorischen Zertifikatsfeldern: Zertifikattyp, Zielpfad, Name und Gültigkeitsdauer auch das Feld "DNS Namen" ein.

Für das Erstellen von Host-Zertifikaten ist ein gültiges Root-Zertifikat erforderlich - siehe Kapitel Root Zertifikat. Die Host-Zertifikate werden innerhalb des Host-Zertifikatbereiches erstellt:

Für die erstellten Zertifikate, siehe Endes dieses Kapitels.

Zertifikattyp

Der Zielpfad, der Name und die Gültigkeitsdauer sind Pflichtfelder.

-

Freies Zertifikat - Erlaubt einen benutzerdefinierten Namen. Mit dieser Option erstellen Sie Schlüssel und Zertifikate mit einem beliebigen Namen. Verwenden Sie diese Option für die Serverseitige Authentifizierung für Manager.

-

Zertifikat für den WCCILproxy - Der Name des Zertifikates wird entsprechend für die Verwendung mit dem Mulitplexing Proxy angepasst.

-

Zertifikat für den HTTP Server - Das Zertifikat wird entsprechend für die Anforderungen des HTTP-Servers bzw. des Reporting Managers benannt.

Zielpfad

Pfad des Ordners in dem das Host-Zertifikat erstellt werden soll.

Name

Name, welcher für das Host-Zertifikat verwendet werden soll. Das ist der Dateiname für das Zertifikat und für den Key. Der Name wird verwendet, um das Zertifikat zu identifizieren.

Gültigkeitsdauer

Geben Sie die Gültigkeitsdauer des Zertifikats an.

Beachten Sie, dass ein Zertifikat ein Ablaufdatum hat und nach Ablauf neu erstellt oder eneuert werden muss! Bei selbst erstellten Zertifikaten, erneuern Sie das Zertifikat oder erstellen Sie ein neues Zertifikat. Wenn ein Zertifikat durch eine externe CA erstellt wurde, kann das Zertifikat auch nur über die externe CA neu erstellt werden.

Eine Beschreibung wie Sie ein auslaufendes oder bereits ausgelaufenes Zertifikat erneuern, finden Sie innerhalb der Security Guideline.

Zudem können Informationen wie der Ländercode, die Provinz, der Ort/die Stadt, die Organisation und die Abteilung angegeben werden.

CN Name (Allgemeiner Name)

Allgemeiner Name des Zertifikats. Das ist der Hostname (Domainname) des Servers. Die CN-Namen der Root- und Host-Zertifikate dürfen nicht gleich sein.

Role/User optional

Der Text des Role/User-Felds wird verwendet um die roleOccupant-Eigenschaft (den WinCC OA-Benutzer) eines Zertifikats zu setzen. Wenn das Feld leer gelassen wird, wird das roleOccupant-Feld (WinCC OA-Benutzer) des Zertifikats nicht gesetzt. SSA evaluiert das roleOccupant-Feld in den TLS-Zertifikaten für die Authentizierung von WinCC OA-Benutzern.

Das Role/User-Feld muss ein WinCC OA-Benutzername sein. Der Benutzer ist eine Eigenschaft des Zertifikats und wird in der Serverseitige Authentifizierung für Manager für die Authentifizierung des Benutzers verwendet. Erstellen Sie Zertifikate für alle Benutzer, mit denen ein Manager laufen soll.

Um ein Zertifikat für einen bestimmten Benutzer zu erstellen, geben Sie den Benutzernamen in das Role/User (optional):-Feld ein. Wenn z.B. ein Default-Standard-Projekt über die Benutzerverwaltung erstellt wurde, verwenden Sie das richtige Root-Zertifikat "root-cert.pem" sowie den entsprechenden Schlüssel (Key), wenn Sie neue benutzerspezifische Zertifikate erstellen. Das richtige Root-Zertifikat "root-cert.pem" sowie den entsprechenden Schlüssel (Key) "root-privkey.pem" finden Sie im Verzeichnis, das Sie bei der Erstellung des Projektes für die Zertifikate angegeben haben. Siehe Kapitel Projekt anlegen.

Die Root CA und das Hostzertifikat sind nicht vom System unterscheidbar und somit sind die Stellen für den Herausgeber (Issued by) und für den Host (Issued to) nicht mehr vom System unterscheidbar. An dieser Stelle reagiert das System innerhalb von Windows mit einer Warnmeldung und einem entsprechenden Hinweis. Daher müssen die Organisationsnamen von Host- und Root-Zertifikat unterschiedlich sein!

DNS Namen

Domain des Webservers z.B. www.winccoa.co oder der Hostname für die das Zertifikat benötigt

wird. Es können mehrere Namen über die Schaltfläche rechts  angegeben werden.

Verwenden Sie dieses Feld für sichere Zertifikate für den HTTP-Server, MXProxy und SSA.

Ansonsten zeigt der Browser eine Fehlerrmeldung für nicht sichere Zertifikate des

HTTP-Servers.

angegeben werden.

Verwenden Sie dieses Feld für sichere Zertifikate für den HTTP-Server, MXProxy und SSA.

Ansonsten zeigt der Browser eine Fehlerrmeldung für nicht sichere Zertifikate des

HTTP-Servers.

Beachten Sie, dass die Fehlermeldung nur für den HTTP-Server durch den Browser angezeigt wird.

Erstellen

Erstellt das neue Host-Zertifikat und die Host-Key-Datei am angegeben Zielpfad. Für Information über Zertifikatstypen und Dateiendungen, siehe Kapitel Zertifikatstypen.

SSA_Host.crt und SSA_Host.key

certificate.pem & privkey.pem

host-cert.pem & host-key.pem