Voraussetzungen und Konfiguration

Voraussetzungen

Korrekt installierte WinCC OA Version.

Kerberos Infrastruktur (nicht Teil von WinCC OA ); z.B. Windows Domain

Funktionierende Uhrensynchronisation

Funktionierende Namensauflösung für Hostnamen

Gültige Lizenz für Kerberos in WinCC OA ist erforderlich. Verschiedene Lizenzoptionen sind verfügbar für die verschiedenen Authentifikationsoptionen (-stufen):

kerberos = 0 - 3

0 (default) = keine Lizenz, 1 = Authentifikation, 2 = Integrität, 3 = Verschlüsselung

Betrieb von Kerberos mit WinCC OA

Für die Nutzung der Kerberos-basierten Authentifikation reicht eine Standard-Installation von WinCC OA. Um Kerberos zu verwenden, fügen Sie den Config-Eintrag "kerberosSecurity" (definiert, ob Kerberos verwendet werden soll) zu der Config-Datei des Projektes hinzu (siehe Kapitel Config-Einträge für mehr Informationen). Neben dem Config-Eintrag "kerberosSecurity" ist der Eintrag "kerberosRootGroup" erforderlich.

[general}

...

kerberosSecurity = "enc"

kerberosRootGroup = "WCCOA_Root"Server - Konfiguration

Um Kerberos zu verwenden, gehen Sie wie folgt vor:

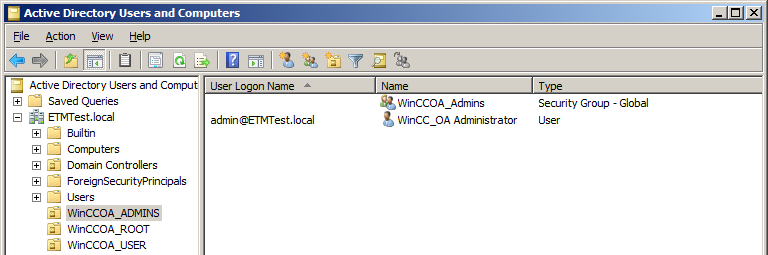

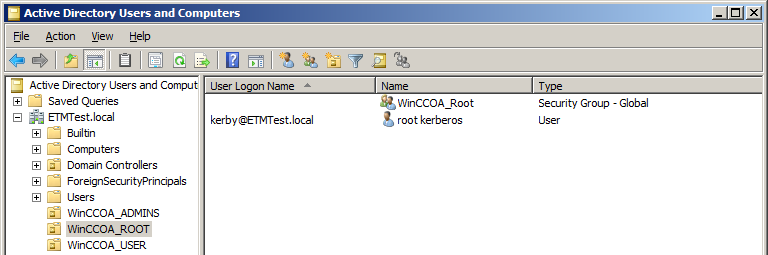

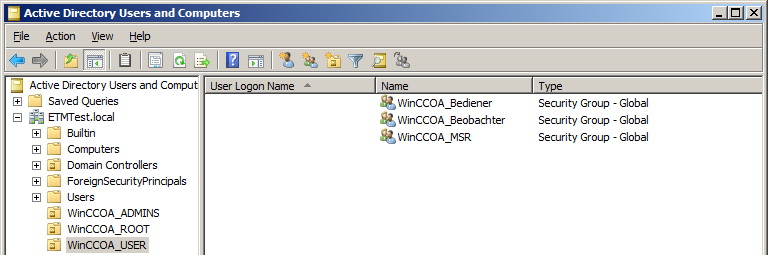

Active Directory Benutzergruppen

Es wird empfohlen, im Active Directory (AD) drei Organisationseinheiten (Organizational Unit - OU) zu erstellen (z.B.: WCCOA_ADMINS, WCCOA_ROOT und WCCOA_USER). Benutzergruppen und Benutzer sollten je nach Berechtigung in diesen OUs angelegt werden.

In der OU WCCOA_ADMINS wird die Gruppe WCCOA_Admins angelegt und zumindest ein Benutzer (z.B.: WCCOA_Aministrator) angelegt. Die gleiche Vorgangsweise gilt für die anderen OUs (WCCOA_ROOT - WCCOA_Root - root_kerberos und WCCOA_USER - WCCOA_Bediener).

Service Principal Name

Für die Verwendung von WinCC OA mit Kerberos ist es erforderlich, einen Service Principal Name (SPN) zu konfigurieren.

WinCC OA verwendet zwei SPNs "PVSS/<Vollständig qualifizierter Hostname für Managerkommunikation>" und "HTTP" /<Vollständig qualifizierter Hostname für Browser-Kommunikation>. Der Process-Monitor WCCILpmon muss auf dem angegebenen Host laufen. Der SPN darf nur für einen Computer ( WinCC OA Server) eingetragen sein. Der "PVSS/<Vollständig qualifizierter Hostname>" ist der Hostname inklusive Domain. Die Namen, die im SPN benutzt werden, müssen über einen Namensdienst aufgelöst werden können. Wenn Sie redundante LAN-Verbindungen verwenden, muss der SPN für alle beteiligten Hostnamen angelegt sein:

WinCC_OA/host-1.domain.com und WinCC_OA/host-2.domain.com

Fügen Sie diese Adressen hinzu.

Der SPN muss in jenem Benutzerkonto eingetragen werden, in dessen Kontext der PMON-Dienst läuft.

Unter Linux müssen Sie die SPN selbst erstellen. Tragen Sie den SPN des Servers "PVSS/<Vollständig qualifizierter Hostname>" in die Kerberos-Datenbank ein. Beachten Sie, dass unter Linux bei SPN zwischen Groß- und Kleinschreibug unterschieden wird. Für detaillierte Informationen, wie Sie Kerberos unter Linux installieren, siehe externe Anleitung im Internet Installing and Configuration

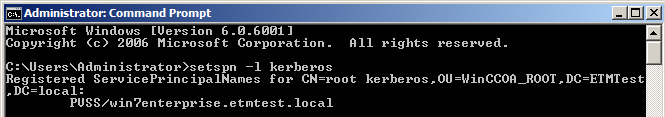

setspn -l

<name> : liefert den definierten SPN für den angegebenen Account. Das Konto kann

ein Benutzerkonto oder ein Maschinenkonto sein.

setspn -a PVSS/<host> <name>: fügt den SPN PVSS/<full qualified hostname> zu dem angegebenen Account hinzu. Die Angabe eines

Maschinenkontos (<HOST>$) ist zulässig.

WinCC OA - Konfiguration

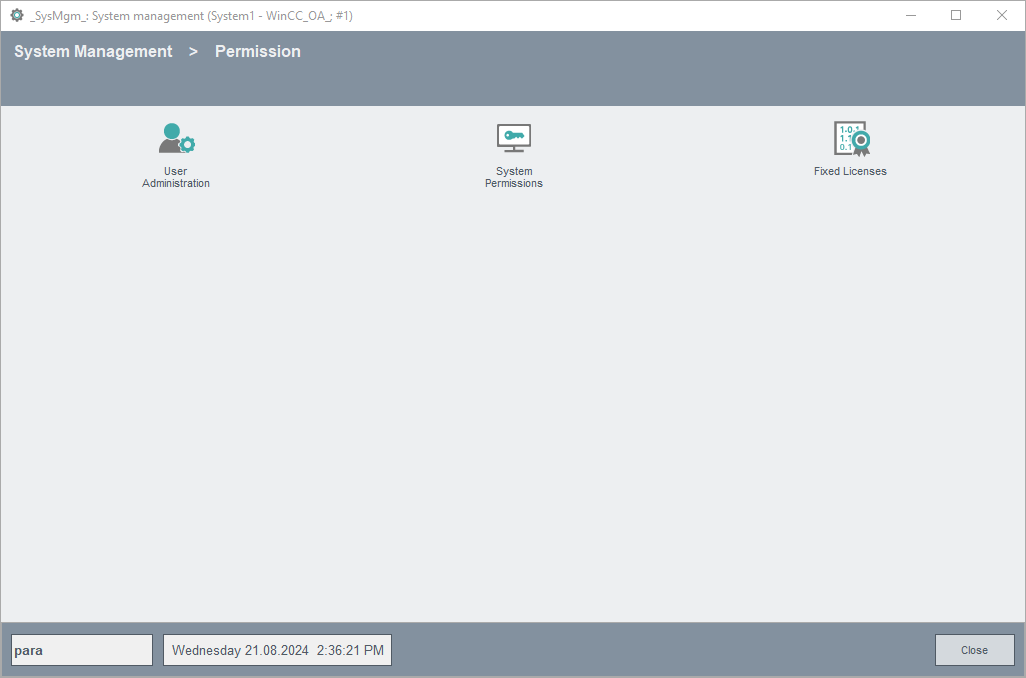

Öffnen Sie die WinCC OA Benutzerverwaltung über .

Wechseln Sie zu der Windows-Benutzerverwaltung als aktueller Benutzer über die Windows-Benutzerverwaltung Schaltfläche.

Geben Sie das Windows-Passwort ein, um zu der Windows-Benutzerverwaltung zu wechseln:

Im darauffolgenden Dialog die Zugangsdaten eines gültigen Domain Users eingeben.

Fügen Sie die WinCC OA relevanten Benutzergruppen zu der Windows-Benutzerverwaltung über das Gruppenverwaltungspanel hinzu. Beachten Sie, dass, wenn Windows-Benutzerverwaltung verwendet wird, nur Gruppen, die in der Windows Benutzerverwaltung (z.B.: Active Directory) definiert sind, hinzugefügt werden können. Die Windows-Gruppen können aus der Combobox, die durch die Selektion der Windows-Benutzerverwaltung angezeigt wird, selektiert werden. Ein Benutzer muss in mindestens einer Gruppe, die im Active Directory angegeben wurde, eingetragen sein.

Setzen Sie die Berechtigungsbits für die Gruppe(n) über die "..." Schaltfläche des Gruppenverwaltungspanels. Die Mitglieder der Gruppen erben die Gruppenrechte.

- Die Gruppe, die im Config-File als kerberosRootGroup eingetragen ist, darf nicht übernommen werden oder mit Berechtigungsbits ausgestattet werden.

- Mindestens eine Gruppe muss die ersten fünf Berechtigungsbits erhalten, da Sie andernfalls nach der Umstellung auf Kerberos WinCC OA nicht mehr verwalten können. Benutzen Sie dafür z.B. die Gruppe WinCC OA _Admins.

- Der Default-Benutzer im Config-File muss entfernt werden.

- Die erforderlichen Schritte für den Einsatz der gesicherten Authentifikation sind abgeschlossen.

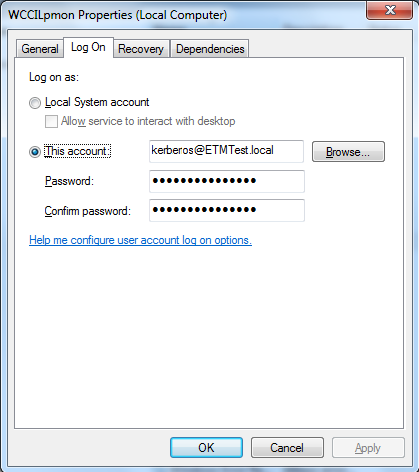

PMON als Dienst starten

Für die Benutzung der Kerberos Authentifizierung in WinCC OA muss ein Projekt als Dienst ausgeführt werden. Dazu muss der PMON als Dienst in Windows eingetragen werden. Der PMON Dienst muss mit ausreichend Rechten versehen sein. Es wird empfohlen, die Rechte des Dienstes so gering als möglich einzustellen. Die folgende Liste ist nach Berechtigungen für den Zugriff auf Windows sortiert.

Netzwerkdienst

Lokaler Dienst

Lokales System

Spezieller Benutzer

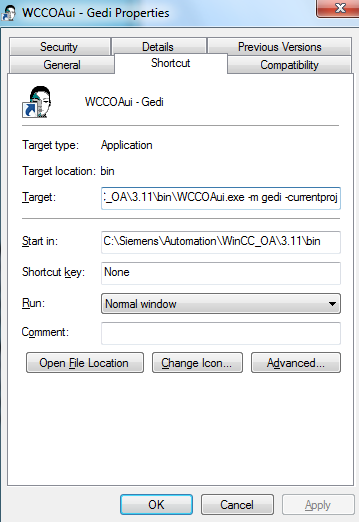

User Interface starten

Der Start eines User Interface ist am Server durch den PMON Dienst nur eingeschränkt möglich. Windows erlaubt aus Sicherheitsgründen keinen vollständigen Zugriff aus einem Dienst auf eine interaktive Sitzung.

Es ist daher erforderlich, ein UI separat zu starten. Dazu kann man entweder ein eigenes UI-Projekt (abgesetztes User Interface auf einem eigenen PC) mit eigenem Pmon oder ein lokales UI mit einem zusätzlichen Parameter, der das aktuelle Projekt angibt, starten. Z.B.: Kann dafür ein Link angelegt werden, der den notwendigen Parameter ergänzt (siehe WCCOAui).

"WCCOAui.exe -m gedi -currentproj""WCCOAui.exe -currentproj -p panel.pnl"

Die Benutzer der kerberosRootGroup sind ausschließlich für die interne Verwendung von WinCC OA erforderlich (z.B.: als Dienstkonto für PMON) und dürfen nicht in die Benutzerverwaltung eines Projektes eingebunden werden.

Checkliste zur Inbetriebnahme von Kerberos in WinCC OA

DNS funktionsfähig / alle IP Adressen für WinCC OA können aufgelöst werden

Datum und Uhrzeit haben nur eine geringe Abweichung gegenüber dem Domain Controller

Benutzerverwaltung der Domain enthält typischerweise 3 Gruppen und 3 Benutzer:

Admin Gruppe

Kerberos Root Gruppe

Bediener Gruppe

Einen Admin User und einen Kerberos Root User und einen Bediener

Umstellung von WinCC OA auf Windows Benutzerverwaltng

Eintragen der Berechtigungsbits 1-5 für die Admin Gruppe

Eintragen der Berechtigung für weitere User nach Bedarf (kann auch später erfolgen)

Eintragen des SPN für alle Verbindungen (Auswahl eines geeigneten Benutzer)

Projekt stoppen

Registrieren des PMON als Dienst (Benutzer aus SPN wählen)

Config File anpassen

kerberosRootGroup

kerberosSecurity

Default user und password löschen

Projekt starten