Secure Authentication

Der WinCC OA DNP3-Treiber unterstützt Secure Authentication (Sichere Authentifizierung - SA) Version 5, wie in IEEE-Standard 1815-2012 Abschnitt 7 beschrieben. Dadurch kann ein Gerät eine Authentifizierung für kritische Vorgänge anfordern. Was eine kritische Operation ist, hängt von der Gerätekonfiguration ab und kann nicht vom DNP3-Treiber definiert werden. Wenn der Treiber eine kritische Operation ausführt (z. B. einen binären Befehl senden), fordert das Gerät eine Authentifizierung an. Wenn sich der Treiber erfolgreich authentifizieren kann, wird die Operation ausgeführt. Andernfalls wird es abgelehnt.

Secure Authentication - DNP3-Gerätekonfiguration

Einige Siemens-Geräte (CP 1243-1 DNP3, CP 1542SP-1 IRC, …) sowie weitere Hersteller unterstützen DNP3 Secure Authentication. Der DNP3-Treiber unterstützt bei aktiviertem Secure Authentication die Kommunikation mit solchen Geräten. Das folgende Bild zeigt ein Beispiel für die Konfiguration eines S7 CP1243-1 DNP3-Moduls:

Konfigurieren Sie das Gerät wie in der WinCC OA: Secure Authentication - DNP3-Konfiguration. Beachten Sie folgendes:

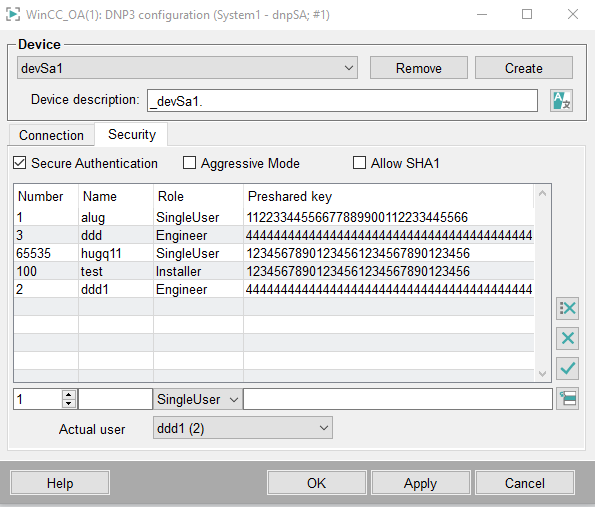

Secure Authentication - DNP3-Konfiguration

Auf der Registerkarte Security Konfigurieren Sie die Secure Authentication-Parameter:

Secure Authentication: Verwenden Sie diese Checkbox, um die Authentifizierung zu aktivieren. Wenn die sichere Authentifizierung deaktiviert ist, verwendet die Verbindung keine sichere Authentifizierung.

Aggressive Mode: Mit dieser Option wird der Aggressive Mode aktiviert. Dies ist ein Modus, in dem keine separtate Authentifizierungherausforderung und -antwort erforderlich ist. Das bedeutet, dasss die Verarbeitung kritischer Operationen beschleunigt wird, da die Authentifizierung Teil eines Telegramms und kein separater Schritt ist. Aggressive Mode darf nur aktiviert werden, wenn er vom Gerät unterstützt wird. Wenn das Gerät diesen Modus nicht unterstützt, erlauben Sie SHA1.

Da SHA1 als unsicher gilt, ist es standardmäßig nicht aktiviert. Es können jedoch weiterhin Geräte verwendet werden, die neuere MAC-Algorithmen nicht unterstützten. Daher ist diese Option verfügbar.

Sie können für jedes Gerät eine Liste von Benutzern mit unterschiedlichen Rollen und Schlüsseln angeben. Ein Gerät kann mehrere Benutzer unterstützen oder nicht.

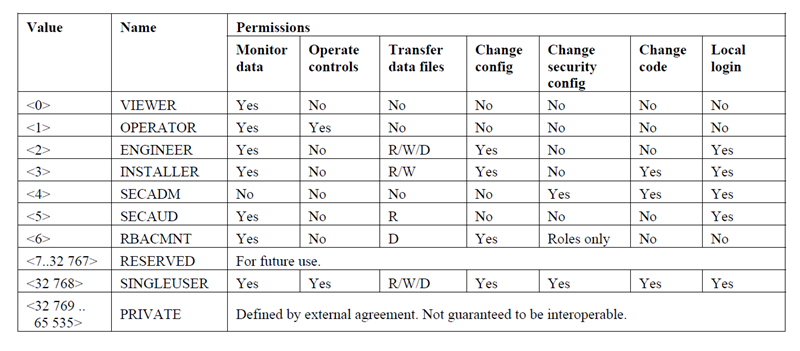

Der aktuelle Benutzer definiert die aktuelle Einstellung für die Authentifizierung. In DNP3 hat ein Benutzer einen eindeutigen Namen und eine eindeutige Nummer.

Je nach Rolle hat der Benutzer bestimmte Rechte. Der Benutzer kann beispielsweise Konfigurationen nur einsehen oder auch bearbeiten.

Secure Authentication - DNP3-Statistiken

Sie können Statistiken von einem Gerät lesen, das dies unterstützt. Das Gerät stellt die Statistiken bereit und der WinCC OA DNP3-Treiber kann sie auslesen, z. B. "Wie oft ist die Authentifizierung fehlgeschlagen"? Die DNP3-Spezifikation enthält eine ganze Liste von Statistiken. Um die Statistik abzufragen, müssen Sie der Gruppe 121 eine Peripherieadresse hinzufügen. Die Variation für eine Addresse der Gruppe 121 muss 1 sein.

Die Statistiken sind in der Norm IEEE Std. 1815-2012 im Abschnitt 7.5.2.2. spezifiziert.

Geben Sie an, was Sie lesen, indem Sie den Index eines Security Statistics-Objektes (der Security Statistics-Gruppe) verwenden. Verwenden Sie zum Beispiel Index 12 ( Erfolgreiche Authentifizierungen) in dem address-Panel.