WinCC OA Interner Identity Provider

Dieses Thema bietet einen Überblick über den integrierten OpenID Connect (OIDC) Provider, dessen Integration, Konfiguration und Benutzerverwaltung in WinCC OA-Projekten.

Ein auf OpenID Connect (OIDC) basierender interner Identity Provider ist ein Dienst, der Benutzer authentifiziert und Identitätstoken ausstellt. Er ermöglicht Single Sign-On (SSO) und Benutzeridentitätsverwaltung auf Basis des OIDC-Protokolls, das OAuth 2.0 um eine Identitätsschicht erweitert.

WinCC OA enthält einen eigenen Identity Provider. Dieser Provider ist standardmäßig in allen neuen Projekten des Typs OpenID Connect (OIDC) Projekt integriert. Der Provider unterstützt sichere Authentifizierung und die Benutzerverwaltung erfolgt innerhalb der WinCC OA-Umgebung. Die Implementierung unterstützt die Proof Key for Code Exchange (PKCE)-Erweiterung für erhöhte Sicherheit, und die Benutzerauthentifizierung erfolgt per Passwort.

Der integrierte Identity Provider ist als sofort einsatzbereite Lösung konzipiert und macht die Konfiguration eines separaten externen Dienstes überflüssig. Er dient auch als lokaler Fallback für die Authentifizierung, sodass sich Benutzer anmelden können, wenn kein anderer Identity Provider erreichbar ist. Der WinCC OA-Interne Identity Provider fungiert ausschließlich als Identity Provider (IdP) und nicht als Relying Party (RP).

Integration

Der OIDC-Provider ist in JavaScript implementiert und läuft in einem dedizierten WinCC OA JavaScript-Manager für Node.js. Durch die Nutzung von

Node.js kann der Provider moderne Authentifizierungsprotokolle unterstützen und ist

zukunftssicher erweiterbar. Dieser Manager wird in allen neuen OIDC-Projekten

automatisch hinzugefügt und gestartet, was eine nahtlose Integration in die WinCC OA-Laufzeitumgebung gewährleistet. Der Provider-Manager

wird mit dem Skript oa-identity-provider/oidc.cjs gestartet. Der

OIDC-Provider-Manager wird verwendet, wenn der authType in der

Projektkonfiguration auf oidc gesetzt ist. Weitere Informationen

zur Einstellung des Authentifizierungstyps finden Sie im Kapitel OIDC-Konfiguration.

Konfiguration

- Verwaltung kryptografischer Speicher und vertrauenswürdiger Zertifikate

- Festlegung von Token-Laufzeiten

- Definition von Client-Authentifizierungsmethoden

oa_identity_provider

der WinCC OA-Konfigurationsdatei verfügbar. Eine vollständige

Liste der Optionen und ihrer Standardwerte finden Sie im oa_identity_provider

Konfigurationsabschnitt. Benutzerverwaltung

Benutzeridentitäten, Rollen, Berechtigungen und Gruppen werden über die Standard-Benutzerverwaltung verwaltet. Der Identity Provider verwendet diese Benutzerverwaltung für Authentifizierung und Autorisierung.

Migration bestehender Projekte

Derzeit gibt es keine automatische Migration von bisherigen Authentifizierungslösungen zum internen Identity Provider. Um den Identity Provider zu nutzen, wird empfohlen, ein neues Projekt zu erstellen. In verteilten Systemen müssen alle Systeme in der verteilten Konfiguration OIDC verwenden, gemischte Umgebungen werden nicht unterstützt.

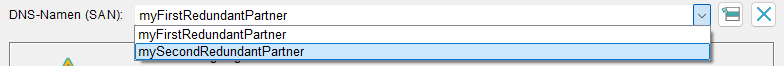

Redundante Projekte

Um den OIDC-Provider in einem redundanten Projekt zu verwenden, müssen beide Redundanzpartner zu Ihren Projektzertifikaten hinzugefügt werden. Dies kann während der Projekterstellung im Projektassistenten erfolgen, siehe Einstellungen für Zertifikate - Standard:.